微分段是什么?细粒度化如何增强网络安全?

微分段是在数据中心和云部署环境中创建安全区域的一种方法,让公司可以将工作负载彼此隔离起来,并单独加以保护。它旨在使网络安全更细粒度化。

微分段vs VLAN、防火墙和ACL

网络分段不是新技术。多年来,许多公司依赖防火墙、虚拟局域网(VLAN)和访问控制列表(ACL)用于网络分段。借助微分段,可以将策略应用于各工作负载,从而提升抵御攻击的能力。

ZK Research的创始人、美国《网络世界》杂志的撰稿人Zeus Kerravala说:“VLAN让你可以实现非常粗糙的分段,而微分段让你可以实现更细粒度化的分段。所以,只要你需要对流量进行细粒度划分,就能找到微分段的身影。”

软件定义网络和网络虚拟化的兴起为微分段铺平了道路。Kerravala说:“我们可以用软件来完成任务,这一层与底层硬件相分离。这样一来,微分段部署起来容易多了。”

微分段

微分段如何管理数据中心流量?

传统防火墙、入侵防御系统(IPS)及其他安全系统旨在检查和保护以南北方向进入数据中心的流量。微分段让公司得以更有效地控制在服务器之间传输的越来越多的东西方向或横向流量,绕过了注重边界的安全工具。如果出现安全威胁,微分段限制了黑客可能对网络所作的横向探测。

Kerravala说:“大多数公司把所有的高价值安全工具放在数据中心核心:防火墙和IPSes。所以南北方向的流量必须通过那些防火墙传输。如果以东西方向传输,它就绕过了那些安全工具。你可以在每个互连点搭建防火墙,但这么做需要非常高昂的成本,何况也不是很灵活。”

网络或安全专业人士在推动微分段?

微分段日渐受到追捧,但是谁应该负责微分段方面仍存在问题。在大企业,网络安全工程师可能主导这项工作。在小公司,负责安全和网络运营的团队可能主导部署微分段的工作。

Kerravala说:“我不知道是否真有一个小组负责微分段。我想这取决于你用它干什么。”他发现安全和网络专业人员对微分段颇有兴趣。

“我认为,由于在大多数情况下它作为网络覆盖层来运行,安全运营团队很容易部署,然后在网络上面运行。我还看到网络运营人员也在这么做,以此确保物联网设备安全。他们其实是微分段的两大目标群体。”

微分段的优点和安全挑战

借助微分段,IT专业人员可以针对不同类型的流量定制安全设置,制定策略,从而将工作负载之间的网络和应用程序流量限制于明确允许的那些对象。在这种零信任安全模式中,公司可以制定一个策略,规定医疗设备只能与其他医疗设备联系。如果设备或工作负载移动,安全策略和属性随之移动。

目的在于减小网络攻击面:通过将分段规则运用于工作负载或应用程序,IT人员可以降低攻击者从一个中招的工作负载或应用程序转移到另一个的风险。

另一个驱动因素是运营效率。访问控制列表、路由规则和防火墙策略会变得很笨拙,并带来庞大的管理开销,使得策略在迅速变化的环境中难以扩展起来。

微分段通常是用软件完成的,这使得定义细粒度的网段更容易。借助微分段,IT人员还可以集中管理网络分段策略,并减少所需的防火墙规则数量。

当然,这并非易事――汇总多年来的防火墙规则和访问控制列表,将它们转变成可以在如今复杂的分布式企业环境中执行的策略并不容易。

首先,搞清楚工作负载、应用程序和环境之间的联系就需要可见性,许多企业缺乏这种可见性。

Kerravala说:“分段面临的一大挑战就是,你得知道对什么进行划分。我的研究表明,50%的公司对于网络上有什么IT设备基本上心里没底。如果连网络上有什么设备都不清楚,你怎么知道要创建哪种网段? 目前对数据中心流量缺乏可见性。”

原文标题:What is microsegmentation? How getting granular improves network security,作者:Ann Bednarz

责任编辑:任我行

-

碳中和战略|赵英民副部长致辞全文

2020-10-19碳中和,碳排放,赵英民 -

两部门:推广不停电作业技术 减少停电时间和停电次数

2020-09-28获得电力,供电可靠性,供电企业 -

国家发改委、国家能源局:推广不停电作业技术 减少停电时间和停电次数

2020-09-28获得电力,供电可靠性,供电企业

-

碳中和战略|赵英民副部长致辞全文

2020-10-19碳中和,碳排放,赵英民 -

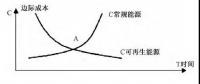

深度报告 | 基于分类监管与当量协同的碳市场框架设计方案

2020-07-21碳市场,碳排放,碳交易 -

碳市场让重庆能源转型与经济发展并进

2020-07-21碳市场,碳排放,重庆

-

两部门:推广不停电作业技术 减少停电时间和停电次数

2020-09-28获得电力,供电可靠性,供电企业 -

国家发改委、国家能源局:推广不停电作业技术 减少停电时间和停电次数

2020-09-28获得电力,供电可靠性,供电企业 -

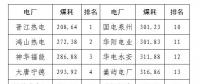

2020年二季度福建省统调燃煤电厂节能减排信息披露

2020-07-21火电环保,燃煤电厂,超低排放

-

四川“专线供电”身陷违法困境

2019-12-16专线供电 -

我国能源替代规范法律问题研究(上)

2019-10-31能源替代规范法律 -

区域链结构对于数据中心有什么影响?这个影响是好是坏呢!