网络攻击的四大动机与十种数据泄露攻击技术

网络安全最令人沮丧的事实之一,就是威胁的不断进化和数据泄露攻击技术的多种多样。漏洞补了一个又冒一个;攻击技术封了一个再来一堆。 Hackmaggedon.com连续编写网络攻击报告多年,感谢它的不懈努力,让我们可以一探网络攻击动机,总结出最常见的10种数据泄露技术。

2017年数据泄露攻击超过850起,其中很多都导致了客户个人信息和财务信息被盗。上升的还不仅仅是数据泄露事件数量,其造成的损失更是飞涨。《纽约时报》报道,到2017年3月,塔吉特百货已为其发生于2013年11月的数据泄露付出了超过2.02亿美元的代价。美国最大医疗保险公司Anthem最近刚刚同意支付1.15亿美元用于解决源自2015年客户信息被黑事件的集体诉讼问题。

一、网络攻击动机

网络攻击动机各异,Hackmageddon.com给出了下面4个:

网络犯罪

网络间谍

激进黑客主义

网络战

1. 网络犯罪

近3/4的网络攻击在本质上就是犯罪,比如从金融账户中直接盗取金钱,偷窃信用卡信息,索要赎金等等。2014年塔吉特百货遭遇的网络攻击就是一个典型的例子。截至目前,网络犯罪已成为公司企业和监管机构的关注重点。

2. 网络间谍

紧随其后的就是网络间谍。此类攻击是为了获取交易秘密和其他机密商业信息。2017年3月,邓白氏公司52GB数据库被盗,内含3370万各大公司职员及政府工作人员的信息。该数据库被其竞争对手公司用于发起针对性电子邮件营销,邓白氏公司为此付出了惨重的代价。在可确定攻击动机的案例中,网络间谍攻击占比10-15%。

3. 激进黑客主义

激进黑客主义时常见诸报端,但基本上被公司企业无视,因为其目的往往是社会性或政治性的,不涉及金融财务。比如说,2017年2月,某匿名黑客组织搞摊了疑似托管儿童色情内容的多家暗网网站。与网络间谍类似,激进黑客主义攻击的数量不多,占比也在10-15%左右,在不同国家随各个竞选周期有涨有落。

4. 网络战

政府支持的攻击或仅仅是为了制造混乱的网络攻击,都被定义为网络战。基本上,网络战就是发生在互联网和信息流上的广义的战争。这种网络攻击是每年发生频率最低的一类。

二、10种常见数据泄露攻击技术

如前文所述,攻击技术一直在进化。10年前的常见攻击技术与近些年的常见技术完全不同。这种变革不仅仅是代码驱动的,设备也是驱动因素之一。安卓移动设备已成网络犯罪重灾区,突破移动设备的攻击技术数量也随之倍增。

最近几年最常见的10大攻击技术如下:

1. 恶意软件/销售终端(PoS)

可能1/3的攻击都是奔着联网PoS去的,为了盗取信用卡和借记卡信息。家得宝和塔吉特就是此类攻击的受害者。

2. 勒索软件

2017年可谓勒索软件年,WannaCry简直让全世界各大公司、政府机构、学校、医院等等团体和个人“想哭”。这种恶意软件的常见路数是“不付赎金就曝光你的秘密”,或者“不支付赎金就让你用不了自己的电脑”。还有另一种勒索方式是,“想隐瞒自己被黑的事实?先把赎金付了吧!”Uber遭遇到的就是这后一种勒索。

3. 账户劫持

个人账户、公司账户和云账户都会被劫持,一旦电子邮件、计算机和系统账户被劫持,黑客就可能入手账户拥有者的个人信息、财务信息,用以直接从金融账户中转账,盗刷信用卡/借记卡,或者进行敲诈勒索。

4. SQL代码注入

因为本来就是为网上查询和互动设计的,所以数据库网站及应用特别扛不住SQL注入攻击。如果防护不佳,黑客可通过Web应用向数据库服务器发送代码,无需口令就能访问服务器,然后获取到该服务器连接的系统或网络的访问权,之后就可以为所欲为了,比如上传恶意软件、劫持账户之类的。

5. 拒绝服务

单机拒绝服务或分布式拒绝服务。后者是网络战和激进黑客主义的主力拒绝服务攻击方式,黑客从成百上千乃至数十万个源头向目标系统或网站发送流量洪水,造成目标流量过载,带宽耗尽,致其系统宕机,网站下线。而且,此类攻击往往还会在大量流量的掩护下混入木马和其他恶意软件。

6. DNS劫持

类似域名盗窃,黑客将用户的域名查询请求重定向到自己控制下的域名服务器(DNS),通过虚假“输入支付信息”页面来盗取Web流量或金融信息,或者诱骗Web用户下载恶意软件。

7. 恶意跨框架/Java脚本

与DNS劫持类似,恶意软件在受害设备上加载貌似合法的页面,盗取用户输入的数据,或将用户导引到黑客控制的网站。

8. 零日漏洞

新型散布技术。恶意软件通常在网上广为传播,但零日漏洞不一样:针对某个程序或系统漏洞的恶意软件会先行放出,但其激活要等到漏洞被发现的时候才进行(所谓“零日”),所有恶意动作都在“零日”完成——数据窃取、泄露、下载恶意代码等等。由于恶意软件并不是即时激活,便可在在“零日”之前有足够的时间悄悄扩散。

9. 暴力破解

不耍任何花招,单纯靠自动化试错来定位口令或数据加密标准密钥。比如说,如果口令有5位,暴力破解程序就挨个尝试数字和字母的每一种排列组合,直到发现正确的口令。

10. 凭证填充

暴力破解的另一版本——自动反复尝试利用部分登录信息获取账户权限。考虑到大量数据泄露事件已经让数亿人的信息全部或部分泄露,该技术可谓危害巨大。

责任编辑:任我行

-

碳中和战略|赵英民副部长致辞全文

2020-10-19碳中和,碳排放,赵英民 -

两部门:推广不停电作业技术 减少停电时间和停电次数

2020-09-28获得电力,供电可靠性,供电企业 -

国家发改委、国家能源局:推广不停电作业技术 减少停电时间和停电次数

2020-09-28获得电力,供电可靠性,供电企业

-

碳中和战略|赵英民副部长致辞全文

2020-10-19碳中和,碳排放,赵英民 -

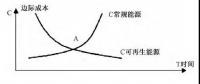

深度报告 | 基于分类监管与当量协同的碳市场框架设计方案

2020-07-21碳市场,碳排放,碳交易 -

碳市场让重庆能源转型与经济发展并进

2020-07-21碳市场,碳排放,重庆

-

两部门:推广不停电作业技术 减少停电时间和停电次数

2020-09-28获得电力,供电可靠性,供电企业 -

国家发改委、国家能源局:推广不停电作业技术 减少停电时间和停电次数

2020-09-28获得电力,供电可靠性,供电企业 -

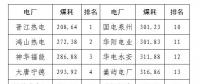

2020年二季度福建省统调燃煤电厂节能减排信息披露

2020-07-21火电环保,燃煤电厂,超低排放

-

四川“专线供电”身陷违法困境

2019-12-16专线供电 -

我国能源替代规范法律问题研究(上)

2019-10-31能源替代规范法律 -

区域链结构对于数据中心有什么影响?这个影响是好是坏呢!