新win10安全机制独家揭秘 360XP盾甲中已使用

2015年1月22日,微软公布了其新一代操作系统Win10(以下简称Win10)的新技术预览版,并在随后的北京时间1月24日向公众开放了该预览版本的下载,360首席工程师郑文彬(MJ0011)率先对Win10新技术预览版的安全改进

2015年1月22日,微软公布了其新一代操作系统Win10(以下简称Win10)的新技术预览版,并在随后的北京时间1月24日向公众开放了该预览版本的下载,360首席工程师郑文彬(MJ0011)率先对Win10新技术预览版的安全改进及其实现和策略进行了深入的分析。

郑文彬认为,Win10此次最引人注目的安全增强是对于字体的安全防护的两项增强,它引入了非系统字体禁用和隔离用户模式字体渲染引擎这两大安全改进:前者可以用于对安全要求较高的人环境,有可能彻底防御未知的字体远程内核漏洞。值得一提的1年前360设计XP盾甲防护措施时就使用了类似的方案;隔离的用户模式字体渲染引擎则把字体远程漏洞的能力和风险大大降低。

Windows内核字体引擎漏洞曾被“震网二代”病毒利用

由于诸多历史原因,Windows的内核模式字体引擎长期以来是Windows操作系统内核中典型的复杂程度高而代码安全质量并不高的组件。出于字体引擎性能的考虑,微软也不得不将其一直放在内核模式。因此,一旦Windows内核中的字体引擎出现安全漏洞,漏洞攻击代码就可以在用户浏览网页或文档中的远程字体文件时,直接在Windows内核中执行,可以完全绕过几乎所有的安全防护机制,杀伤力相当大。

历史上微软修复的内核字体漏洞并不少,但最出名的,也是打破了字体漏洞神秘感的,可能就要数2011年被安全厂商披露的感染伊朗等国家的震网二代”Duqu”病毒。

这应该是首次被公开披露的字体漏洞用于真实的APT攻击的案例。其后,该漏洞还被一些Exploit Kit改造为通过网页浏览器进行攻击的版本,开始大范围的传播和攻击。

在2014年的10月,国外安全公司Fireeye也披露了他们新发现的被用于真实的APT攻击的字体漏洞:(CVE-2014-4148)。这个漏洞攻击巧妙地利用字体引擎中一处整数符号问题,实现在浏览嵌入了字体的文档或网页时,直接从内核模式执行恶意代码,绕过系统中的安全防护机制,安装恶意程序。

无论是白帽子安全研究人员还是可能具备国家级背景的高级黑客,针对Windows字体引擎安全问题的深入挖掘,都将这一攻击面的危险状况更多地暴露出来。微软在修复漏洞的同时,也在计划着一些更通用的解决办法。

XP盾甲早已采用“非系统字体禁用”策略

Win10的新技术预览版针对字体引擎的一项重大安全改进,是引入了非系统字体禁用策略,根据不同的场景设置有拒绝非系统字体的加载的开关。从微软公开的Win10技术预览版来看,这项防护开关并没有对一些关键应用如Internet Explorer、内置的PDF浏览器等默认开启。

从目前的功能设计看来,该功能更像是为特定的企业用户提供的防止高级攻击的安全措施。尤其是针对字体加载的审计功能,可以帮助IT管理人员快速定位可能的高级威胁攻击。

值得一提的是,在360的XP盾甲的2.0中,我们就引入了同Win10本次更新加入的字体禁止策略类似的机制。通过XP盾甲的隔离引擎机制,我们将系统中的字体同沙箱隔离环境中的字体隔离开来,使得沙箱隔离环境中的字体无法加载到内核中,而隔离环境之外的字体在隔离环境内则不受影响,达到了和Win10这项防护类似的漏洞防御效果。

在XP盾甲4.0的产品中,360则引入了更强的内核字体引擎锁定机制,针对内核字体引擎的攻击防护强度又上了一个台阶。360一年前设计的XP盾甲防护机制同微软公布的新一代操作系统中的新防护措施的不谋而合,也从侧面印证了360在漏洞防护研究方面的探索。

责任编辑:叶雨田

免责声明:本文仅代表作者个人观点,与本站无关。其原创性以及文中陈述文字和内容未经本站证实,对本文以及其中全部或者部分内容、文字的真实性、完整性、及时性本站不作任何保证或承诺,请读者仅作参考,并请自行核实相关内容。

我要收藏

个赞

-

11个试点项目!河北省2021年度电力源网荷储一体化和多能互补试点项目公示名单

2021-12-22电力源网荷储一体化和多能互补试点项目 -

能源服务的线上线下

2021-12-20能源服务 -

广东:支持建设电、热、冷、气等多种能源协同互济的综合能源项目 培育绿色交易市场机制

2021-12-20多种能源协同

-

11个试点项目!河北省2021年度电力源网荷储一体化和多能互补试点项目公示名单

2021-12-22电力源网荷储一体化和多能互补试点项目 -

广东:支持建设电、热、冷、气等多种能源协同互济的综合能源项目 培育绿色交易市场机制

2021-12-20多种能源协同 -

浙江“兜底”售电为何有人点赞有人不爽?

2021-12-20售电

-

分钱、分粮、分地盘…大秦电网招募售电合伙人

2021-01-28大秦售电,招募,贵州区域,合伙人,限50个,名额,月入上万,不是梦 -

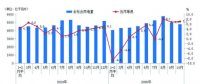

10月份用电量延续较快增长态势 国民经济持续恢复向好

2020-11-17全社会用电量,国家电网,产业用电量 -

能源市场“负价格”事件分析及启示

2020-11-03电力现货市场,电力交易,电改

-

国家发改委给14家单位回函了!完善落实增量配电业务改革政策的八条建议

2021-03-10国家发改委,增量配电,业务改革,政策,八条建议 -

2020年增量配电研究白皮书:河南、云南、山西、浙江、江苏五省区改革推动成效显著

2020-11-16增量配电,研究,白皮书 -

贵州电网关于支持务川电解铝产能指标的建议

2020-11-10务川电解铝产能指标

-

能源服务的线上线下

2021-12-20能源服务 -

【电改新思维】目录电价“天花板”掀开后,对电力营销系统的影响

2021-10-16全面,取消,工商业目录,销售电价 -

国家发改委答疑电价改革

2021-10-15国家发改委,答疑,电价改革

-

【电改新思维】目录电价“天花板”掀开后,对电力营销系统的影响

2021-10-16目录电价,电力,营销系统,影响,电改 -

电改里程碑文件——真的放开两头

2021-10-15全面,取消,工商业目录,销售电价 -

【电改新思维十七】目录电价“天花板”被捅破,对市场化电费结算方式有何影响?

2021-05-20电改,电价,市场化电费,结算方式,大秦电网