JHSE椒图主机安全环境系统

全域”,每个安全域均具备增强型RBAC、BLP安全机制。用户可将需要保护应用的用户、进程,所需资源(例如:文件、进程、服务、磁盘、设备、通信端口等),添加进被保护应用所对应的安全域内,分别成为该安全域的域内主体、域内客体以及安全属性,实现用户与系统之间的隔离。对于原有应用来说都是完全透明的,这也意味着对于原有应用的业务不会有丝毫改变。

安全域原理图如下:

动态拓扑生成:按用户角色自动生成拓扑图。用户可以根据实际情况进行分组管理。

用户数据保密性保护:安全域的隔离机制让出入域的主体权限最小化,BLP有效控制数据流、核心层的动态透明加解密技术,保证了数据的保密性。

用户数据完整性保护:文件、账户、服务、注册表(仅windows)完整性保护以及还原功能。

日志抗抵赖:采用高可信时间戳技术,保证日志的完整性和可靠性。

安全运行测试:SSF安全模型测试、SFP功能测试、SSOOS完整性测试。

·主要功能

双重身份鉴别:默认使用强化口令鉴别(USBKEY),加用户名密码鉴别方式 。

敏感标记:遵循BLP的安全模型原则,标记主体和客体相应的权限,保证了数据携带标记的游走,敏感数据不会被泄露,使数据的安全得到有效地保证。

强制访问控制:根据等级保护《GB/T 20272-2006信息安全技术-操作系统安全技术要求》规定,JHSE实行强制访问控制,JHSE将主机资源各个层面紧密结合,可根据实际需要对资源进行合理控制,实现权限最小原则。

剩余信息保护:动态接管原系统删除动作,完全清除存储空间中的信息,该操作对于用户来说完全透明。

入侵防范:入侵检测策略管理、入侵检测分析、入侵检测响应。

恶意代码防范:恶意代码无法对安全域内的资源进行访问,对于域外资源,安全域的隔离机制会剥离恶意代码的访问权限,使其无法对域外资源进行修改,有效地遏制了恶意代码的生存空间。

资源控制:可以对每一个用户的磁盘使用情况进行跟踪和控制。

安全审计:违规日志、系统日志、完整性检测日志、入侵检测日志、JHSE自身日志、日志管理。

报警工作站:接收处理错误操作、入侵行为、服务器的状态问题等引发的报警。

产品部署

JHSE的部署由安全管理中心、审计中心、安全服务器、控制台、报警工作站五个逻辑部分组成。用户原有业务系统提升为“安全服务器”后受“安全管理中心”集中控管,安全管理员登录“安全管理中心”进行统一管理,审计管理员登录“审计中心”统一审计。

重构后的安全子系统

文件对象访问监控器

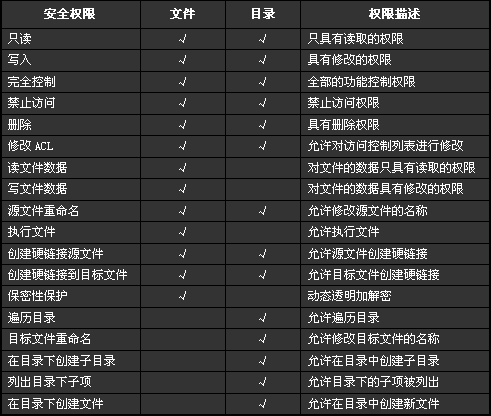

JHSE的文件对象访问监控器,可以控制用户为主体对文件/目录的访问,也可以控制进程为主体对文件/目录的访问,具体安全属性如下:

端口对象访问监控器

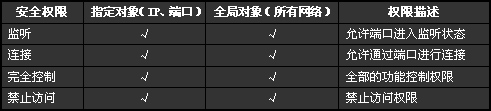

端口对象访问监控器可控制指定IP、端口的访问,也可以控制全局对象的访问,具体安全属性如下:

进程对象访问监控器

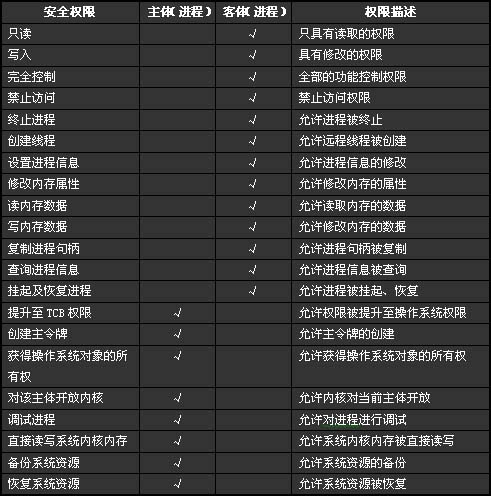

在JHSE的进程对象访问监控器中,进程既可以作为主体,也可以作为客体,具体安全属性如下:

服务对象访问监控器

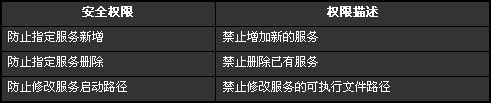

JHSE的服务对象访问监控器,可控制系统服务不被新增、删除、修改服务程序执行路径,具体安全属性如下:

网络共享对象访问监控器

网络共享对象访问监控器可控制指定IP、用户对共享资源的访问,具体安全属性如下:

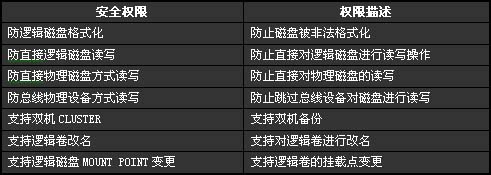

磁盘对象访问监控器

磁盘对象访问监控器可控制指定物理磁盘与逻辑卷的访问,具体安全属性如下:

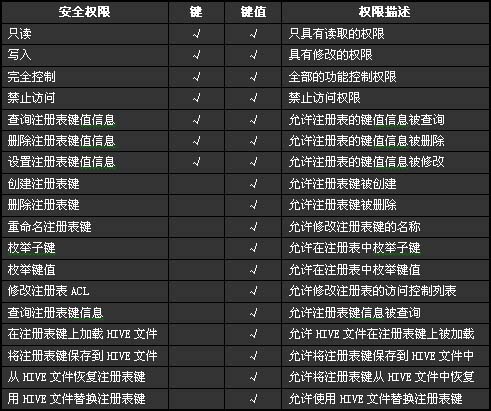

注册表对象访问监控器

注册表(仅windows)访问监控器,可控制主体为进程对注册表键/键值的访问;也可控制主体为用户对注册表键/键值的访问,具体安全属性如下:

主客体对象表

具体安全属性如下:

责任编辑:和硕涵

-

发电电力辅助服务营销决策模型

2019-06-24电力辅助服务营销 -

绕过安卓SSL验证证书的四种方式

-

网络何以可能

2017-02-24网络