电力行业信息安全探讨

自1987年以来,全世界已发现48万多种电脑病毒。病毒的数量仍在不断增加。据国外统计,计算机病毒以十种/周的速度递增,另据我国公安部统计,国内以四种/月的速度递增。各种引导型、文件型以及混合型病毒能对操作系统、主机甚至整个网络造成巨大威胁,能在短时间内造成信息被窃取、操作系统崩溃甚至整个网络瘫痪。电脑病毒给社会经济造成的损失也越来越大,仅早期的“爱虫”病毒就给全球用户造成了100多亿美元的损失。如今,每年计算机病毒造成的损失都达几千亿美元,给全球的企业生产及商业机会带来了巨大损失。

3保护信息安全的技术措施

3.1信息加密

信息加密是一种行之有效的技术保护措施,通过某种加密算法将数据变换成只有经过密钥后才可读的密码来加以保护。信息加密包括两方面的要求,一个是对数据保密性要求,使未经授权的非法访问即使得到数据也难以解密;另一个是对通信保密性要求,防止用户通信数据篡改、 通信数据插入、通信数据重用等非法操作。常用的加密方法有公开密钥加密系统、公开密钥数字签名、公众域安全证实协议等。

3.2信息隐藏

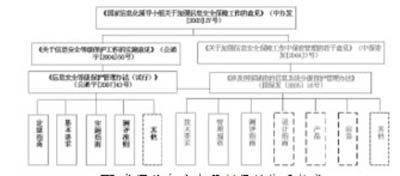

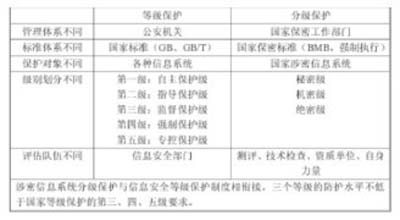

信息隐藏(也称信息伪装或信息隐匿)是信息安全研究领域与密码技术紧密相关的一大分支,也是多媒体技术、网络技术研究的前沿,应用前景十分广阔。所谓的信息隐藏技术,主要研究如何将某一机密信息秘密隐藏于另一公开的信息中,然后通过公开信息的传输来实现隐蔽传输、存储、标注、身份识别等功能。具体来说,是把指定的信息隐藏于数字化的图像、声音,甚至文本当中,充分利用人们的“所见即所得”心理,来迷惑恶意的攻击者。信息隐藏技术目前存在于如下几个应用领域:数字水印、篡改提示、特征定位等,应用于保密信息的网络传输、电子出版物的版权保护。 3.3信息过滤 网络为信息的传递带来了极大的方便,也为机密信息的流出和有害信息的流入带来了便利,网络需要设置“海关”。目前,我国建立了信息安全等级保护体系(见图3),并通过过滤软件及等级保护与分级制度(见表1)对来往信息尤其是越境数据流进行过滤,将不宜出口的保密或宝贵信息资源留在有效网络范围内,将有害信息挡在网络之外。

图3 我国信息安全等级保护体系构成

表1 我国实施的等级保护与分级保护制度

3.3.1接收控制软件

Internet是一个非控制网,控制整个Internet是不可能的。但是,控制与该网联接的计算机从网络中接收何种信息是可能的。可以利用软件控制计算机访问Internet的地点和区域,控制计算机读取网上文件的类型和内容,控制计算机每天使用的时间和使用的总量等。目前,这类软件有Net Nanny, Cyber Patrol, Cyber Sentry和Surf Watch等。这些过滤软件能够限制用户对Internet上特定网址的获取,可以设定相应的控制策略来实现对计算机的访问控制。

3.3.2入侵检测技术

入侵检测是从计算机网络系统中的若干关键点收集信息,并分析这些信息,查看网络或主机系统中是否有违反安全策略的行为和遭到袭击的迹象。它能提供对内部攻击、外部攻击和误操作的保护,监视、分析用户和系统的活动。 入侵检测系统可分为基于网络(NIDS)和基于主机(HIDS)两种。通过对特定网段、关键服务器安装IDS,可实时检测出大多数攻击,并采取相应的行动(如断开网络连接、记录攻击过程、跟踪攻击源等)。常用的入侵检信息分析技术有:模式匹配、统计分析、完整性分析等。

3.4信息抗抵赖

信息抗抵赖技术通过严格限定信息的共享范围来防止信息被非法伪造、篡改和假冒。一个安全的信息抗抵赖方案应该能使:合法的接收者能够验证他收到的消息是否真实;发信者无法抵赖自己发出的消息;除合法发信者外,别人无法伪造消息;发生争执时可由第三人仲裁。按照具体目的,信息抗抵赖可分为消息确认、身份确认和数字签名。消息确认使约定的接收者能够验证消息是否是约定发信者送出的且在通信过程中未被篡改过的消息。身份确认使得用户的身份能够被正确判定,常用的方法有个人识别号、口令、个人特征(如指纹)等。数字签名与日常生活中的手写签名效果一样,不但能使消息接收者确认消息是否来自合法方,而且可以为仲裁者提供发信者对消息签名的证据。

3.5网络控制技术

网络控制技术种类繁多且相互交叉,在不同的场合下能够发挥出色的功效。网络控制是网络安全防范和保护的主要策略,主要任务是保证网络资源不被非法使用和非法访问。常用的网络控制技术有: (1)防火墙技术。它是一种允许接入外部网络,但同时又能识别和抵抗非授权访问的网络安全技术。目前防火墙主要采用包过滤(Packet filtering)、电路级网关(Circuit level gateways)和应用级网关(Application level gateways)三种方法解决网络安全问题。 (2)审计技术。安全审计包括识别、记录、存储和分 析那些与安全相关活动有关的信息。它使信息系统自动记录网络中机器的使用时间、敏感操作和违纪操作等,并且通过审计记录结果可判断那些安全相关活动以及哪个用户要对这些活动负责。 (3)访问控制技术。它允许用户对其常用的信息库进行适当权利的访问,限制随意删除、修改或拷贝,还可以使系统管理员跟踪用户在网络中的活动,及时发现并拒绝“黑客”的入侵。 (4)安全协议。整个网络系统的安全强度实际上取决于所使用的安全协议的安全性,常用的安全协议例如IPSec、SSL、HTTPS等。

3.6漏洞扫描技术

漏洞扫描是自动检测网络或主机安全脆弱点的技术,通过执行一些脚本文件对系统进行攻击并记录它的反应,从而发现其中的漏洞并采取补救措施。 不管攻击者是从外部还是从内部攻击某一网络系统,攻击机会是由于他利用该系统的已经知道的漏洞而得到的。对于系统管理员来说,漏洞扫描系统是最好的助手,能够主动发现Web服务器主机系统的漏洞,在主机系统安全防护中做到“有的放矢”,及时修补漏洞。

3.7 VPN虚拟专网

虚拟专网(Virtual Private Network, VPN)是指采用隧道技术以及加密、身份认证等方法,在公共网络上搭建专用的网络,数据通过安全的“加密隧道”在公共网络中传输。 VPN可使用户和企业通过公共的互联网络,连接到远程服务器、分部办公室服务器和网络,或其他企业的网络,同时可以保护通信的安全。VPN具有安全性、服务质量保证(QoS)、可扩充性和灵活性、可管理性、使用价格低廉等特点。

3.8防病毒技术

防病毒系统能够采用单击杀毒和网络杀毒的方式来实现病毒预防、病毒诊断、病毒杀灭、病毒检测等措施。对于服务器端必须安装防病毒软件,实现对病毒的检测并及时清除;客户端计算机防毒机制是在客户端的主机安装防病毒软件,将病毒在本地清除而不至于扩散到其他主机或服务器。个人级防病毒系统要及时升级,企业级防病毒系统要求自动升级。

4 电力信息安全防护的对策

4.1建立组织保证体系

组织保证体系是保障电力企业安全实施的重要基础, 安全措施的顺利执行必须得到企业高层的支持、必须有一套了解企业状况,掌握信息安全技术手段的人员班子,形成电力企业信息安全的决策层、管理层、执行层等机构,确保人员的配置,安全责任制的落实。目前,各级电力企业都成立了以企业“一把手”为领导的组织体系。

4.2发展自主信息产业

为了信息安全的长期发展目标,需要研制自己的操作系统和芯片,力争掌握信息安全关键技术产品与系统的技术自主权,建设我国的电力行业自主信息产业。逐步实现民族的信息产品替代进口产品。但值得注意的是民族产品竞争力的提高及其替代进口产品都需要一个过程,是不可能一蹴而就的。可以采取让企业成为技术创新主体、加大资金投入、实施标准和知识产权战略、推动相关法律法规建设等,这

责任编辑:黎阳锦

-

发电电力辅助服务营销决策模型

2019-06-24电力辅助服务营销 -

绕过安卓SSL验证证书的四种方式

-

网络何以可能

2017-02-24网络