每家企业都已经被入侵 只不过情况没那么危险

在最近的一项调查研究中,Vectra公司对40家企业中的25万台终端设备进行了调查,结果显示,每家企业的网络都经历了针对性入侵,但大多数入侵活动没有达到最关键的阶段:数据泄露。在各种规模的企业网络、各种行业

在最近的一项调查研究中,Vectra公司对40家企业中的25万台终端设备进行了调查,结果显示,每家企业的网络都经历了针对性入侵,但大多数入侵活动没有达到最关键的阶段:数据泄露。

“在各种规模的企业网络、各种行业中,我们都发现了一些针对性攻击的迹象。”

Vectra公司提供网络监控技术,以追踪网络上的可疑活动。这份报告是Vectra发布的第二份后入侵报告了,其中包含的企业数量大概是上个版本的两倍。分析的企业类型包括雇员数量少于1千人的小企业,以及雇员数量超过5万人的大企业;企业的范围则包括Vectra的老客户和那些想要获得第一手信息安全评估的公司。

威廉姆森表示,从报告的结果上看,每个网络中都存在一些绕过了边界防御的威胁。

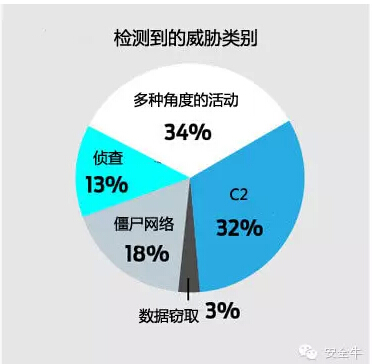

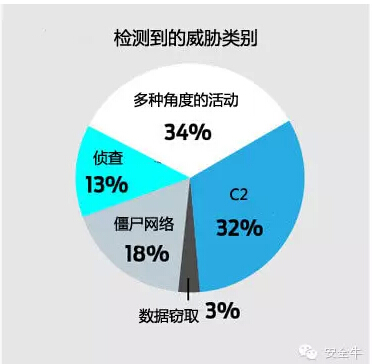

Vectra通过行为模式将这些威胁做了分类。

第一个部分占了全部探测到威胁数量的32%,它代表着命令控制服务器(C2)阶段。在这个阶段中,攻击者们刚刚开始建立自己的桥头堡,并通过感染点将数据传回幕后服务器。

在这个阶段,并不是所有活动都是自动化的。很多时候,在不断深挖网络中数据的过程中,攻击者需要通过键盘发出指令来引导攻击。比如利用获取的用户信息,选择访问哪个系统。

过了这个阶段,攻击就可以向不同的方向发展了。

其中之一是建立僵尸网络。根据Vectra的报告,18%的威胁与这类行为有关。其中,绝大多数(85%)被用于实现点击欺诈(Click Fraud),5%被用来实施针对其它目标的暴力破解,4%用被用于对其它网络进行DDOS攻击。

另一种可能性是更深一步地侵入目标公司,进行侦查,这种可能性大约是13%。然后则是多种角度的一些活动,占威胁总量的34%。其中包括,56%的暴力破解攻击,然后是自动复制和Kerberos协议攻击,分别占比22%和16%。Kerberos是利用失窃个人信息和账户信息的一种攻击方式。

随着研究的样本数量增加,与僵尸网络有关的威胁会同比增加,而窥探行为的数量则会增长四倍,其它深入行为的增长量甚至会增长七倍。

最后一个步骤是数据窃取,这对于一家公司而言是最危险的,但只占到全部检测到威胁的3%。

这个很小的数字给了公司在威胁产生破坏之前检测并清除它们的机会,但也解释了为什么攻击者在被抓住前往往能潜伏几个月时间。

值得关注的是,不能因为此次调查结果中只有3%的攻击面向窃取数据,而得出市面上大部分攻击行为都对数据窃取漠不关心的结论。因为,两者并不成比。一旦攻击者得以建立一个数据泄露的渠道,就可以在很长的一段时间内利用这个渠道窃取数据。

Vectra同时分析了攻击者隐藏自己的方式。

最常见的隐藏方法是将恶意流量伪造成浏览器活动,这样的方式占总量的36%;使用新注册的域名进行通信占25%;使用TOR匿名网络的占14%;使用外部远程访问的占13%。

使用频率最少的技术包括拉扯指令、隐藏的HTTP Post、隐藏的HTTPS隧道、恶意软件升级、P2P网络、隐藏的HTTP隧道。

隐藏隧道是特别难以检测的,因为攻击者可以将代码嵌入进文本字段、Headers或其它在正常通讯中会出现的会话参数。为了让检测更加困难,攻击者可以利用流量加密。

“我们能够识别加密通讯中的隐藏隧道,而不需要将它们解密”。

Vectra通过分析行为模式实现这一点。分析结果显示,攻击者喜欢劫持加密通道。

例如,在传输与幕后服务器的通讯数据时,加密的HTTPS信道要比一两条未加密的HTTP信道更诱人。

责任编辑:大云网

免责声明:本文仅代表作者个人观点,与本站无关。其原创性以及文中陈述文字和内容未经本站证实,对本文以及其中全部或者部分内容、文字的真实性、完整性、及时性本站不作任何保证或承诺,请读者仅作参考,并请自行核实相关内容。

我要收藏

个赞

-

发电电力辅助服务营销决策模型

2019-06-24电力辅助服务营销 -

绕过安卓SSL验证证书的四种方式

-

网络何以可能

2017-02-24网络