从SCADA入手强化工控系统安全风险

从两个案例可以得过一个初步结论,目前国内企业在进行SCADA系统的部署放慢安全意识还不够强,而且很多的SCADA攻击都可以从web开始,以web为突破口进行内网渗透,最终拿到控制权限。对于攻击者来说,基本上只要确定了目标,由于SCADA系统自身防护能力较差,攻击者是很容易拿到的较高的功能权限。通过这个权限,攻击者很容易关闭重要的工业设施,造成严重的工业安全事故。

对于一些安全级别较高的企业,为了避免出现前面所说的安全风险,在企业内部大多已经实现了办公网络和工业网络的物理隔离。对于这样的企业攻击方式大多是摆渡人攻击,既通过获取企业内容中间人的信任来攻击。大概的流程是:第一步,获取到目标企业的工作流程和相关人员信息。第二步,获取目标工控系统的物理位置与工程师的相关信息,包括但不限于家庭背景、工作背景等信息;第三步,伪造自己身份,比如以谈合作的形式进行交流接触并掌握更多的目标信息;第四,在获取目标信任后骗取其U盘发起摆渡攻击。震网病毒引起的伊朗核工厂离心机停机事件就是典型的通过中间人进行摆渡人攻击。

因此,对于工业控制系统安全,亡羊补牢是必须的,但事前的预防则更为重要,企业需要提前做好SCADA系统安全防护。

二、工业控制系统存在的安全隐患

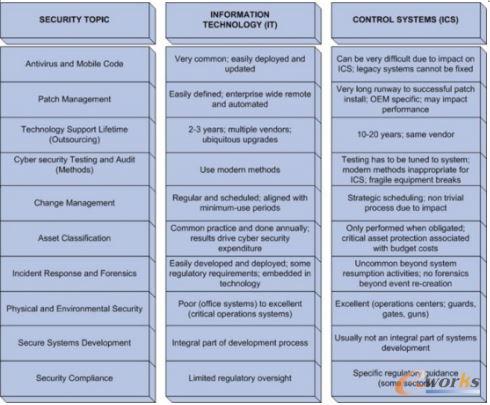

谈了防护脆弱的SCADA系统,接下来就谈一谈工业控制系统本身隐藏的安全隐患。在此之前,我们先了解一下工业控制系统与IT系统在安全架构上有什么不同?

(1)防病毒:IT系统中非常普遍,且易于部署和更新。工控系统中由于都是固化的,部署防病毒软件非常困难。

(2)补丁管理:IT系统中不管是远程还是本地系统都是定期更新。在工控系统中由于都是专用系统,担心影响性能,基本不更新补丁。

(3)技术支持周期:IT系统由于供应商较多,升级方便,技术更新周期都很快,基本在2到3年;工控系统都是专用的供应商,可能就一家或几家,技术更新周期都在10到20年左右。

(4)网络安全测试与审计:IT系统都采用最现代的方法;工控系统很少有安全测试和审计。

(5)事件响应与取证:IT系统易于部署且容易取证;工控系统出现故障除了更新系统很难进行取证。

(6)安全系统开发:IT系统集成在开发过程中;工控系统没有通用的集成开发流程。

也许你会问,为什么工控系统存在这么多风险却没出大量的安全问题?这个问题很好解释。工业控制系统发展这么多年,由于采用的是专业的硬件和协议,而且很少直接与外网或办公网进行连接,懂IT技术又懂工业自动化控制技术的黑客又比较少,虽然工业控制网络的攻击事件时有发生,但却不多。

但随着IT与OT的融合发展,以前封闭式的专用工业网络开始走向开放,在工业控制系统中已经出现了越来越多的标准化硬件和软件,如基于X86架构的商用PC及服务器,应用了多年的现场总线技术正在被工业以太网逐步替代,网络协议由纷繁杂乱的总线协议变为TCP/IP协议。从另外一个方向看,随着ERP、CRM、MES等中上层管理业务系统与下层PLC、DCS等生产控制系统的对接,智能终端和无线技术也在工业控制领域得到了应用。即便企业的物理安全防护做的再好也已经不管用了。

三、从SCADA到ICS,安全风险该如何解决?

随着工业控制系统中软硬件及网络技术向通用化和标准化方向发展,工控系统的安全体系正在被击溃,变得前所未有的脆弱。这种现状也引起了国家部门的担忧和重视。

针对工控系统面临的安全风险,工业和信息化部2011年9月发布《关于加强工业控制系统信息安全管理的通知》,明确了工业控制系统信息安全管理的组织领导、技术保障、规章制度等方面的要求。2012年6月28号国务院又发布了《关于大力推进信息化发展和切实保障信息安全的若干意见》。明确要求保障工业控制系统安全,重点对可能危及生命和公共财产安全的工业控制系统加强监管。对关键产品开展安全评测,实行安全风险和漏洞通报制度。

-

区块链跨域安全解决方案

-

2018年的五个网络安全预测

2018-01-25网络安全 -

中国公有云幸存者特质分析