防火墙ACL规则管理分析工具研究与应用

0 引言

防火墙作为内外网重要的安全防护设备,是信息安全管理的基本工具之一,防火墙按照工作层级分类主要分为包过滤防火墙和应用级防火墙,包过滤防火墙作为安全管理人员最熟悉的防火墙[1],其安装部署方便,策略设置简单,因此得到大面积应用。随着公司信息安全管理的日益严格,各类网络边界安全防护越来越严格,加之信息系统不断出现,防火墙的访问控制列表(Access Control List,ACL)策略也变得日益复杂[2-4]。如何对防火墙的ACL策略进行有效管理,已成为黄山供电公司信息运维蓝队对信息安全防护工作的重要课题。

运维人员在日常防火墙管理过程中存在的主要问题如下:

1)防火墙ACL策略存在合理性问题,由于多个管理员配置ACL策略或者策略设置时间较长,防火墙策略之间就有包含、重复开放、端口等问题;

2)管理员通常根据需要配置开放策略,很少进行策略回收,导致ACL策略到期后无人清除,同时策略多数没有设置时间策略;

3)ACL策略设置不合理,但缺乏检测手段,如存在ANY的策略、端口全开的策略、防火墙策略是否在用等问题,但面对数量众多的策略时无法人工处理。

防火墙端口管理是蓝队工作的重要组成部分,黄山供电公司信息运维蓝队在日常蓝队防护过程中总结出防火墙ACL管理的各类问题,自主研发一套ACL规则管理分析工具并应用于本单位,该工具主要针对公司常用的防火墙设备、交换机、路由器ACL管理,通过对不同设备建立模板达到通用的目的,主要包括思科、天融信、华三、Juniper、启明星防火墙策略设置合理性的扫描工具,能够快速有效的对公司防火墙设备内策略进行解析并开展内部资源开放情况分析,分析结果可通过图形化展示,同时,通过工具的使用能提示运维人员告警信息,及时帮助网络运维人员快速掌握网络资源的异常开放行为,并进行加固和整改,有效发现网络边界的端口异常情况。

1 防火墙ACL规则管理分析工具的实现

1.1 ACL规则的分类方法及可行性分析

防火墙ACL规则管理分析工具在针对整个防火墙的规则分析时,主要通过危险策略、无效策略、策略间的交叉关系和冲突关系4种规则分类进行分析[5-6]。在实现ACL中的规则分类时,对不同的规则分类划分分类依据,如:危险策略主要依据是源地址(目的地址)开放过大(如ANY、掩码数小于24等)、端口开放过大(如ANY)等;无效策略主要依据是判断规则是否存在过期、存在无地址(无协议、端口)等;策略间交叉关系与冲突关系的分析依据主要通过在策略执行顺序上对规则进行两两对比,判断源地址或目的地址、端口、动作域之间是否存在内容相交或动作相反的策略,以此判断规则的交叉或冲突关系。根据以上4种规则分类对ACL规则进行分析,能够准确、简单地分析出单策略或多策略存在的不合规性,同时有利于网络运维人员明确了解策略的错误,更有效地协助网络运维人员优化策略,在一定程度上提高策略的准确性。

在现实网络环境中,网络的信息安全防护并非只是通过一道防火墙就可以实现,为实现整个网络的安全防护工作,需要部署一组防火墙共同实现。为了实现整个网络的安全防护及运行,即实现单个防火墙ACL与其他防火墙ACL的联动性,对整个网络环境中级联的防火墙ACL规则进行解析,根据相邻防火墙,按照规则分类对两者防火墙的ACL规则进行策略对比,从而实现防火墙与防火墙之间ACL规则的联动性,完善整个网络中防火墙的策略优化,达到整个网络区域的安全防护[7-9]。

1.2 工具实现原理与功能

1.2.1 工具实现原理

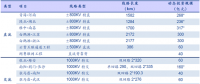

防火墙策略是由过滤规则组成的有序链表,每一条过滤规则包含若干个网络域。通常过滤规则由协议类型(protocol)、源IP地址(source IP address)、源端口(source port)、目的IP地址(destination IP address)、目的端口 (destination port)、动作(action)6个域组成(见

表1 防火墙策略的过滤规则有序链表Tab.1 Filter rules and their ordered chained lists for firewall policies

表1 防火墙策略的过滤规则有序链表Tab.1 Filter rules and their ordered chained lists for firewall policies

协议定义了传输层协议;s_ip和d_ip分别表示源地址和目的地址,既可以是一个主机地址(如192.168.1.16),也可以是一个地址范围(192.168.1.0/24);s_port和d_port分别表示源端口和目标端口,同IP类似,既可以是一个特定的端口号,也可以是任何端口;动作域是类似布尔型permit或者deny,仅当数据包的各个域与规则域中的条件匹配时,才会执行对应的动作,当执行permit时,防火墙放行数据包,而执行deny时,防火墙拒绝该数据包通过[10-11]。

防火墙ACL规则管理分析工具依据防火墙型号及型号对应的规则定义格式,解析防火墙配置文件,将每条规则解析提取出7个基本域:序号、协议、源地址、源端口、目的地址、目的端口、动作域,得到防火墙规则表,作为防火墙规则合理性分析、可视化分析的基础数据。为了掌握防火墙内部保护区域的网络资源开放情况,由网络运维人员给出“内部区域”网络地址资源范围;再遍历防火墙规则表,对于目的地址与“内部区域”存在交集,动作区域为permit的规则,其对应的目的地址即为开放的网络地址资源[12-13]。

为判定防火墙策略的合理性,遍历防火墙规则表,针对每一条策略,若没有设置时间限制、端口为ANY、源地址或目的地址为ANY则判定为危险策略;若策略已过期,判定为无效策略;若2条策略的源地址或目的地址存在交叉,动作域相同,判定为交叉关系;若2条策略的源地址或目的地址存在交叉,动作域不同,判定为冲突关系。

1.2.2 工具实现功能

防火墙ACL规则是由过滤规则组成的有序链表,该工具采用C/S形式,主要通过对防火墙的过滤规则进行完全解析,解析过滤规则主要包括协议类型、源IP地址、源端口、目的IP地址、目的端口、动作、方向。同时根据一定的对比方案对策略进行分析,并将策略的基本信息进行有效展示和导出。其具体功能如下。

1)配置文件的导入解析。配置文件的导入解析是指该工具可对多种不同品牌防火墙的配置文件进行解析,先读取防火墙配置文件内容,再依次解读文本中每一行内容,解析后得到防火墙规则表,其包括源地址、目的地址、端口、协议(服务)、方向、动作、规则文本等。同时将解析的数量结果进行展示,包括接口、服务等。

2)策略导出。策略导出是在配置文件解析完成的基础上,对规则表进行导出csv文件功能,导出内容包括源地址、目的地址、协议(端口)、地址、规则内容等详细信息。

3)策略可视化展示。策略可视化展示是指在配置文件解析完成的基础上,通过拓扑图的方式对策略规则按照点(源地址)与点(目的地址)之间相互访问的关联进行简单、明确的展示,同时可详细的显示点点之间的关联,如:源地址与目的地址之间动作、方向、所关联协议及端口等信息,同时可根据地址、方向等信息对拓扑展示进行筛选。

4)危险规则分析。危险规则分析是指对解析后的规则进行分析,以协议(服务)、端口为主,IP地址为辅进行分析,判断防火墙策略是否开放了国网禁止的协议(服务)或端口、源地址(目的地址)开放太大(如ANY、10.138.0.0/16等)、端口开放太大(如ANY)等存在安全隐患的规则。

5)无效规则分析。无效规则分析是指为了防火墙策略的合理性,对防火墙中所有策略进行逐个分析。判断是否为无效规则的基准为:是否存在过期的策略;是否存在无地址(无源地址、无目的地址);是否存在无协议(服务)、无端口;在执行顺序上进行排序,对相邻的2条策略进行两两对比,判断是否存在重复策略。

6)交叉、冲突规则分析。交叉、规则分析是根据防火墙在对策略从前到后的执行顺序上进行两两对比,判断源地址或目的地址、端口与端口之间是否存在交叉的策略规则,同时将策略之间相交叉的部分进行展示。冲突规则分析是根据防火墙规则对比,以2条策略的源地址或目的地址存在交叉或相同、动作域不同,作为冲突分析依据进行策略分析。

2 工具使用及应用演示

2.1 工具使用步骤

以防火墙配置文件分析为例对工具的使用进行说明。工具操作步骤如下。

1)设置防火墙配置文件及型号。运行工具后正确选择防火墙设备厂家及防火墙设备型号,并选择防火墙配置文件的存储位置。

2)添加内部保护区域IP地址段。在分析界面中逐个录入内部区域包含的IP地址段,可为多个;IP地址段可为IP地址段、连续的IP地址或单个IP地址。

3)规则解析。点击“检测”对防火墙配置文件进行解析并依据列出所有防火墙规则的7个基本域。

4)各类不合理规则分析。针对过期规则、开放范围过大、冲突规则、交叉规则等各类不合理规则进行分析并展示不合理规则明细。

5)危险性规则查找。针对一些常用的远程访问协议在规则中执行查找、快速定位相关规则。

6)规则图形化展示。点击“图形化结果”以图形化方式展示防火墙每条规则对应的资源开放情况;可查看整体开放情况,也可以查看In、Out方向资源开放情况。

7)规则导

责任编辑:售电衡衡

-

权威发布 | 新能源汽车产业顶层设计落地:鼓励“光储充放”,有序推进氢燃料供给体系建设

2020-11-03新能源,汽车,产业,设计 -

中国自主研制的“人造太阳”重力支撑设备正式启运

2020-09-14核聚变,ITER,核电 -

探索 | 既耗能又可供能的数据中心 打造融合型综合能源系统

2020-06-16综合能源服务,新能源消纳,能源互联网

-

新基建助推 数据中心建设将迎爆发期

2020-06-16数据中心,能源互联网,电力新基建 -

泛在电力物联网建设下看电网企业数据变现之路

2019-11-12泛在电力物联网 -

泛在电力物联网建设典型实践案例

2019-10-15泛在电力物联网案例

-

权威发布 | 新能源汽车产业顶层设计落地:鼓励“光储充放”,有序推进氢燃料供给体系建设

2020-11-03新能源,汽车,产业,设计 -

中国自主研制的“人造太阳”重力支撑设备正式启运

2020-09-14核聚变,ITER,核电 -

能源革命和电改政策红利将长期助力储能行业发展

-

探索 | 既耗能又可供能的数据中心 打造融合型综合能源系统

2020-06-16综合能源服务,新能源消纳,能源互联网 -

5G新基建助力智能电网发展

2020-06-125G,智能电网,配电网 -

从智能电网到智能城市